什么是 DNSSEC?

DNSSEC 通过使用加密签名来验证 DNS 记录,为原本不安全的协议增加了一层安全。通过检查与记录相关的签名,DNS 解析器可以验证请求的信息来自其权威的名称服务器,而不是中间人攻击者。有了 DNSSEC,人们访问您的域时就能确保看到的内容来自您的网站,而不是其他网络服务器。

进一步了解 DNSSEC 如何工作 。

为什么 DNSSEC 很重要?

自 DNS 开始使用以来,DNS 缓存投毒和应答伪造一直是全球 DNS 基础设施的一个已知漏洞,例如著名的 Kaminsky 攻击 。缓存投毒是指攻击者欺骗 DNS 名称服务器以存储不正确的记录。在缓存记录过期之前,该名称服务器将把虚假的 DNS 记��录返回给发出查询的所有人。

这使攻击者可以劫持你网站的流量。当访问者在网络浏览器中输入您的域名时,会被引导到其他人的服务器,甚至不知道出了问题。攻击者可以利用 DNS 劫持来实施钓鱼计划,提供不请自来的广告,监控 Web 流量,并阻止对特定域的访问。

如果您关心自己网站的完整性和声誉,就应该关心 DNSSEC。

介绍通用 DNSSEC

DNSSEC 通过使用加密签名来验证 DNS 记录,为原本不安全的协议增加了一层安全。通过检查与记录相关的签名,DNS 解析器可以验证请求的信息来自其权威的名称服务器,而不是中间人攻击者。有了 DNSSEC,人们访问您的域时就能确保看到的内容来自您的网站,而不是其他网络服务器。

有了通用 DNSSEC,您的 Web 资产将从以下方面受益:

防止 DNS 中间人攻击

防止 DNS 区域枚举

一个用户友好的解决方案,满足 .bank,.trust,和 .gov 顶级域名要求

DNSSEC 通过建立一个直到根 DNS 名称服务器的信任链来防止中间人攻击。这个信任链确保访问者要求的 DNS 记录在途中没有被篡改。

Cloudflare 独特的 DNSSEC 实施利用椭圆曲线加密法,以防止攻击者遍历您的区域并发现私有 DNS 记录。

顶级域名(TLD),如 .bank 和 .trust是为了向访问者传达信任。这是通过要求域所有者遵循各种安全协议来实现的,包括 DNSSEC。自行实施 DNSSEC 可能是一个困难且容易出错的过程。Cloudflare 让您只需点击几下鼠标就能满足您的 DNSSEC 要求。

规模化的 DNSSEC

Cloudflare 通过 DNSSEC 保护每天数十亿次请求。这相当于每周有数亿人受到保护,免受 DNS 缓存投毒和中间人攻击。

通用 DNSSEC 建立在 Cloudflare 网络之上,该网络抵受住了一些世界最大的 DDoS 攻击。我们甚至采取了 特别预防措施,以确保我们的 DNSSEC 实施不会被滥用于 DDoS 放大攻击。您可以放心,即使在您的网站受到攻击时,您的 DNS 记录也会快速有效地返回给访问者。

Cloudflare 帮助 Montecito Bank & Trust 保护他们的域名并满足 .bank 域名后缀的要求。阅读我们的案例研究以了解更多

Cloudflare 让 DNSSEC 变得简单

Cloudflare 上的所有网站现在都可以免费使用 Universal DNSSEC。我们会为您处理所有繁琐工作,包括区域签名和密钥管理。只需点几下鼠标,就能保护您的域名免受 DNS 伪造攻击。您只需在 Cloudflare 仪表板中启用 DNSSEC,并在您的注册商处添加一条 DNS 记录即可。

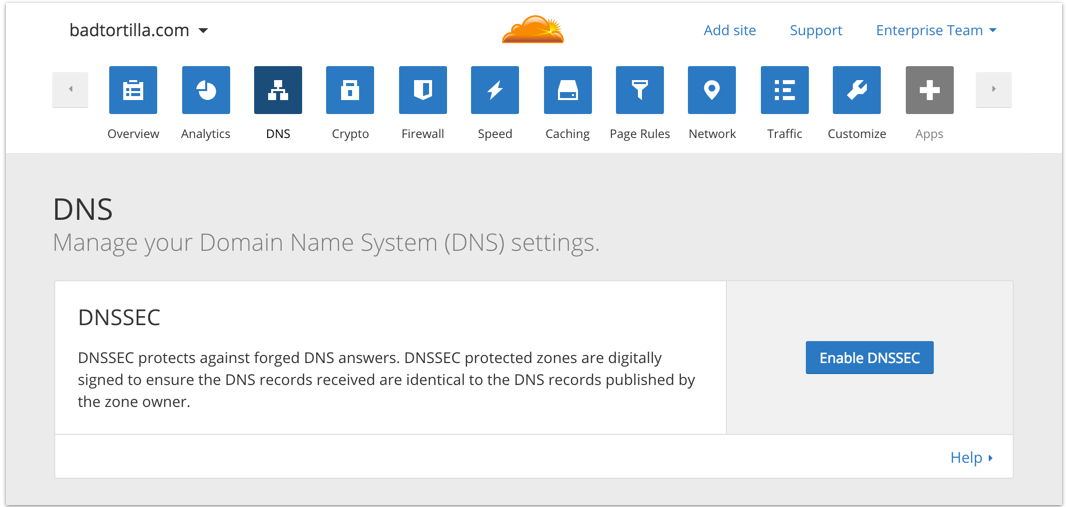

- 登录您的 Cloudflare 仪表板。

- 打开 DNS 应用程序。

- 向下滚动到 DNSSEC 模块。

- 点击启用 DNSSEC。

- 将打开一个弹出窗口,说明如何将 DS 记录添加到您的注册服务机构。

- 复制 DS 记录并将其粘贴到您的注册服务机构的仪表板中。

一旦您的注册服务机构发布了该 DS 记录,您的域名将被启用 DNSSEC。您可以用第三方 DNSViz 工具验证您的 DNSSEC 配置。

通用 DNSSEC 旨在与所有其他 Cloudflare 安全和性能功能无缝协作,包括通用 SSL、全球 CDN 和自动 Web 内容优化。

设置 Cloudflare 很容易

在不到 5 分钟内建立域名。保留您的托管服务提供商。不需要更改代码。

深受数百万互联网资产的信赖