什么是横向移动?

横向移动是指攻击者跨网络的多个部分扩散的方式。

学习目标

阅读本文后,您将能够:

- 定义横向移动

- 描述横向移动是如何发生的

- 列出减缓或阻止横向移动的预防措施

复制文章链接

什么是横向移动?

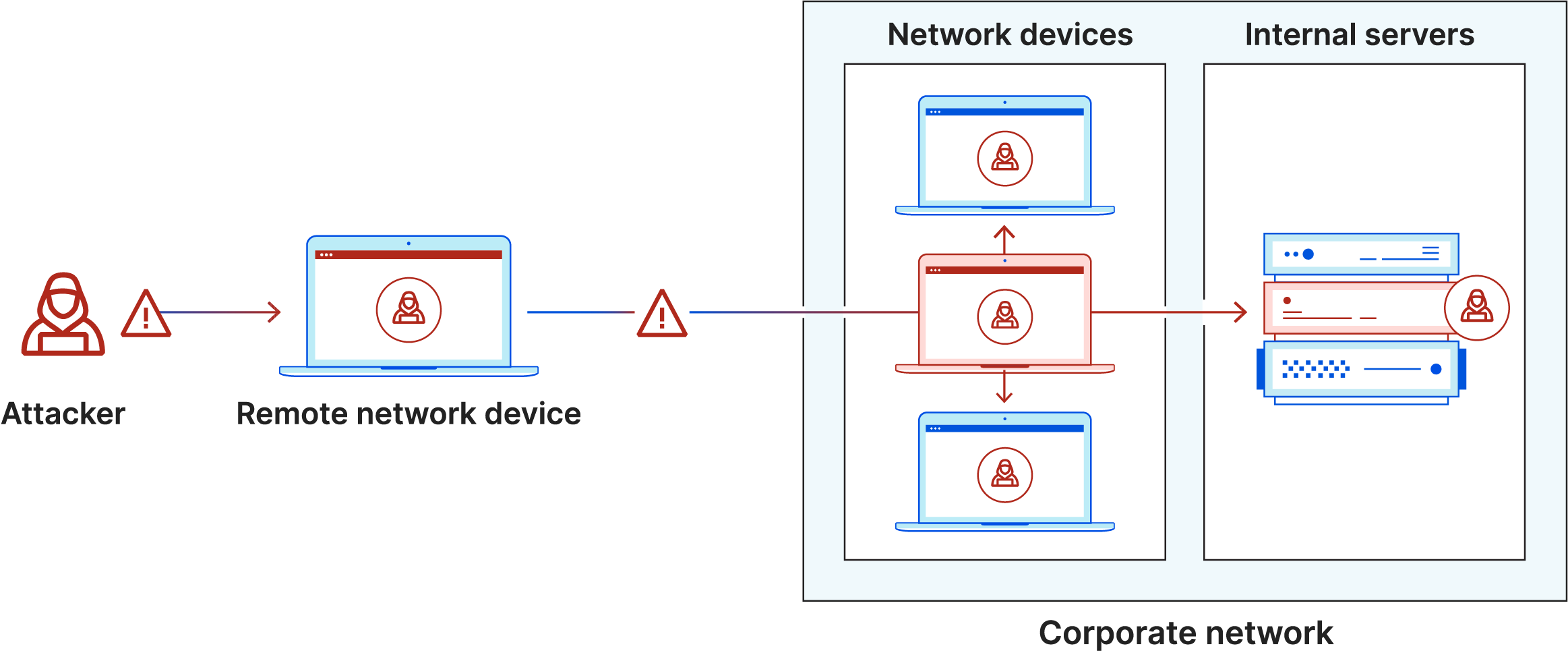

在网络安全中,横向移动是攻击者从入口点传播到网络其余部分的过程。有许多方法可以实现这一目标。例如,攻击可能始于员工台式计算机上的恶意软件。从那里,攻击者尝试横向移动以感染网络上的其他计算机、感染内部服务器等等,直到它们到达最终目标。

攻击者的目标是横向移动而不被发现。但是,即使在初始设备上发现了感染,或者如果检测到他们的活动,如果他们感染了广泛的设备,攻击者也可以在网络中保持他们的存在。

想象一群窃贼从一扇打开的窗户进入一所房子,然后每个人都去了房子里的不同房间。即使在一个房间里发现了一个窃贼,其他人也可以继续偷窃物品。同样,横向移动使攻击者能够进入网络的各个“房间”——服务器、端点、应用程序访问,使攻击难以遏制。

虽然它的某些方面可能是自动化的,但横向移动通常是由攻击者或攻击者团队指导的手动过程。这种实际操作的方法使攻击者能够根据相关网络定制他们的方法。它还让他们能够快速响应网络和安全管理员应用的安全对策。

横向移动是如何发生的?

横向移动从进入网络的初始入口点开始。这个入口点可能是连接到网络的受恶意软件感染的机器、一组被盗的用户凭据(用户名和密码)、通过服务器开放端口的漏洞利用或许多其他攻击方法。

通常情况下,攻击者在入口点和他们的命令和控制 (C&C) 服务器之间建立一个连接。他们的 C&C 服务器向任何已安装的恶意软件发布命令,并存储从受恶意软件感染或远程控制的设备中收集的数据。

一旦攻击者在网络内的设备上有了立足点,他们就会进行侦查。他们尽可能多地了解网络的情况,包括被攻击的设备可以访问什么,如果他们入侵了一个用户的帐户,则了解该用户有什么权限。

攻击者开始横向移动的下一步是称为“特权提升”的过程。

特权提升

权限提升是指用户(无论是合法的还是非法的)获得的权限超出了他们应有的权限。当未正确跟踪和分配用户权限时,有时会在身份和访问管理 (IAM) 中意外发生权限提升。与之相反,攻击者则会故意利用系统中的缺陷来提升他们在网络上的权限。

如果攻击者通过漏洞或恶意软件感染进入网络,则可能会使用键盘记录器(这会跟踪用户键盘输入)来窃取用户凭据。或者他们最初可能通过在网络钓鱼攻击中窃取的凭据进入网络。无论他们如何获取凭据,攻击者都是从一组凭据和与该用户帐户相关的权限开始的。他们的目标是最大限度地利用该帐户可以做的事情,然后他们传播到其他机器并使用凭据盗窃工具来接管其他帐户。

为了获得造成最大损害或达到目标所需的访问权限,攻击者通常需要管理员级别的权限。因此,他们在网络中横向移动,直到获得管理员凭据。一旦获得这些凭据,这实际上让他们能够控制整个网络。

横向移动过程中的伪装和对抗措施

在整个横向移动的过程中,攻击者可能会密切关注组织安全团队的对策。例如,如果组织在一台服务器上发现了恶意软件感染,并切断了该服务器与网络其他部分的联系来隔离感染,那么攻击者可能会等待一段时间再执行进一步的行动,这样他们在其他设备上的存在就不会被发现。

如果攻击者的存在被检测到并成功地从所有端点和服务器上移除,他们可能会安装后门程序,以确保他们可以重新进入网络。(后门程序是进入一个原本安全的系统的秘密途径)。

攻击者还试图将他们的活动与正常的网络流量混合,因为异常的网络流量可能会提醒管理员他们的存在。当他们盗取其他合法用户帐户时,混合变得更加容易。

什么类型的攻击会使用横向移动?

许多类别的攻击依靠横向移动来到达尽可能多的设备,或在整个网络中传播直到达到特定目标。其中一些攻击类型包括:

- 勒索软件:勒索软件攻击者旨在感染尽可能多的设备,以确保他们在要求支付赎金时拥有最大的筹码。勒索软件尤其以包含组织日常流程关键数据的内部服务器为目标。这保证在激活后,勒索软件感染将严重损害组织的运营,至少暂时能够做到。

- 数据外泄:数据外泄是在未经授权的情况下将数据移动或复制出受控环境的过程。攻击者出于多种原因泄露数据:窃取知识产权、获取个人数据以进行身份盗窃,或持有他们窃取的数据以获取赎金(例如在 doxware 攻击或某些类型的勒索软件攻击中)。攻击者通常需要从最初的入侵点横向移动以获取他们想要的数据。

- 间谍活动:民族国家、有组织的网络犯罪集团或竞争公司可能都有其监控组织内活动的理由。如果攻击的目标是间谍活动,而不是纯粹的经济利益,那么攻击者会试图尽量不被发现并尽可能长时间地嵌入网络。这与勒索软件攻击形成鲜明对比,在勒索软件攻击中,攻击者最终希望引起人们对他们行为的关注以获取赎金。它也与数据外泄不同,在后者中,攻击者在获得想要的数据后,可能不在乎他们是否会被检测到。

- 僵尸网络感染:攻击者可能会将他们接管的设备添加到僵尸网络。僵尸网络可用于多种恶意目的; 特别是它们通常用于分布式拒绝服务 (DDoS) 攻击。横向移动有助于攻击者将尽可能多的设备添加到他们的僵尸网络中,从而使其更强大。

如何阻止横向移动

以下预防措施可以使攻击者的横向移动更加困难:

渗透测试可以帮助组织关闭网络中可能允许横向移动的脆弱部分。在渗透测试中,组织雇用一个道德黑客来对他们的安全进行压力测试,试图在不被发现的情况下尽可能深入到网络中。然后,黑客与组织分享他们的发现,组织可以利用这些信息来修复黑客利用的安全漏洞。

Zero Trust 安全是一种网络安全理念,默认不信任任何用户、设备或连接。Zero Trust 网络假定所有的用户和设备都存在威胁,并不断重新验证用户和设备的身份。Zero Trust 还使用最低权限访问控制方法,并将网络划分为小段。这些策略使攻击者的权限提升更加困难,并使安全管理员更容易检测和隔离初始感染。

端点安全包括使用反恶意软件和其他安全技术定期扫描端点设备(台式电脑、笔记本电脑、智能手机等)。

IAM 是防止横向移动的一个重要组件。用户权限必须得到严格管理:如果用户拥有的权限超过他们严格需要的权限,帐户接管的后果就会变得更加严重。此外,使用双因素身份验证 (2FA) 可以帮助阻止横向移动。在一个使用 2FA 的系统中,获得用户凭据并不足以让攻击者入侵一个帐户;攻击者还需要窃取辅助身份验证令牌,这要困难得多。

Cloudflare One 将网络服务与 Zero Trust 安全服务相结合。它与身份管理和端点安全解决方案集成,以便使用一个可阻止横向移动和其他攻击的单一平台取代拼凑的安全产品。详细了解 Cloudflare One 及其他网络安全解决方案。