SSDP DDoS 攻击

SSDP DDoS 攻击利用了通用即插即用中的漏洞。

学习目标

阅读本文后,您将能够:

- 定义 SSDP DDoS 攻击

- 说明 SSDP 攻击的详细信息

- 实施防护 SSDP 洪水攻击的策略

相关内容

想要继续学习吗?

订阅 TheNET,这是 Cloudflare 每月对互联网上最流行见解的总结!

复制文章链接

什么是 SSDP DDoS 攻击?

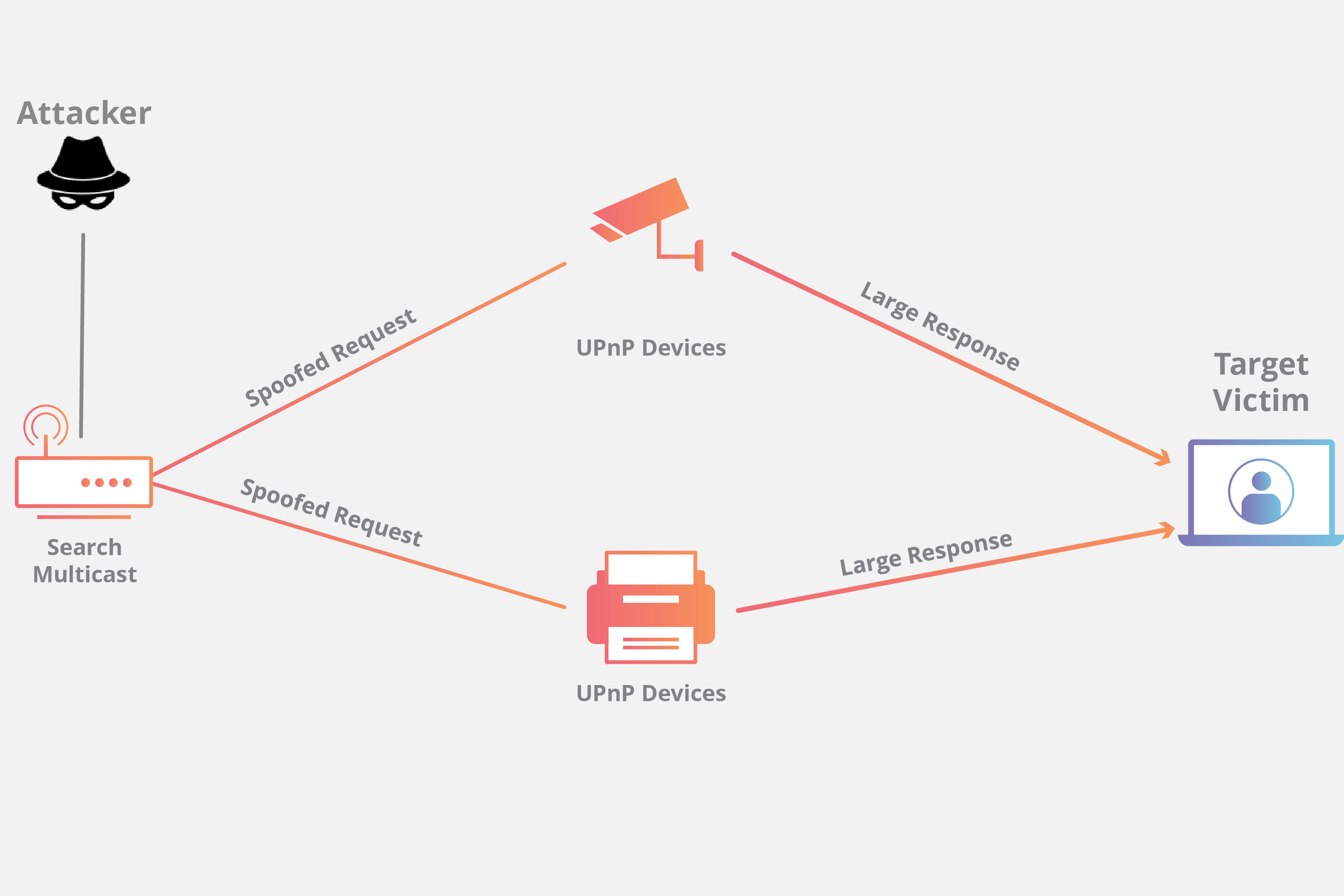

简单服务发现协议 (SSDP) 攻击是一种基于反射的分布式拒绝服务 (DDoS) 攻击,它利用通用即插即用 (UPnP) 网络协议将放大的流量发送给目标受害者,使目标的基础设施不堪重负并使它们的 Web 资源脱机。

这是一个免费工具,可检查您的公共 IP 是否具有暴露的 SSDP 设备:检查 SSDP DDoS 漏洞。

SSDP 攻击的工作原理

在正常情况下,SSDP 协议用于允许 UPnP 设备向网络上的其他设备广播其存在。例如,当 UPnP 打印机连接到典型网络时,在它收到 IP 地址之后,该打印机能够通过将消息发送到称为多播地址的特殊 IP 地址,以向网络上的计算机通告其服务。然后,多播地址将新打印机的存在告知网络上的所有计算机。一旦计算机收到有关打印机的发现消息,它就会向打印机发出请求,要求打印机完整描述其服务。然后,打印机将发出其提供的所有内容的完整列表来直接响应该计算机。SSDP 攻击通过要求设备响应目标受害者来利用最终步骤的服务请求。

下面是典型的 SSDP DDoS 攻击的 6 个步骤:

- 首先,攻击者进行扫描,寻找可以用作放大因子的即插即用设备。

- 攻击者发现联网设备后,创建所有发出响应的设备的列表。

- 攻击者使用目标受害者的欺骗性 IP 地址创建 UDP 数据包。

- 然后,攻击者使用僵尸网络通过设置某些标志(比如 ssdp:rootdevice 或 ssdp:all),向每个即插即用设备发送一个欺骗性发现数据包,并请求尽可能多的数据。

- 结果,每个设备都会向目标受害者发送回复,其数据量最多达到攻击者请求的 30 倍。

- 然后,目标从所有设备接收大量流量,因此不堪重负,可能导致对正常流量拒绝服务。

如何防护 SSDP 攻击?

对于网络管理员,一个关键的防护措施是在防火墙的 1900 端口阻止传入 UDP 流量。如果流量不足以使网络基础设施不堪重负,则从此端口筛选流量可能能够防护这种攻击。要深入了解 SSDP 攻击和更多缓解策略,请探索有关 SSDP 攻击的技术详情。

您是否想知道您是否有可用于 DDoS 攻击的带有漏洞的 SSDP 服务?如前所述,我们创建了一个免费工具来检查您的公共 IP 是否有暴露的 SSDP 设备。要检查 SSDP DDoS 漏洞,可以使用此免费工具。

Cloudflare 如何防护 SSDP 攻击?

Cloudflare 通过在攻击流量到达目标之前阻止所有攻击流量来消除 SSDP 攻击;针对 1900 端口的 UDP 数据包不会被代理到源服务器,而用于接收初始流量的负载由 Cloudflare 的网络承受。我们提供针对 SSDP 和其他第 3 层放大攻击的全面保护。

尽管攻击会针对单一 IP 地址,我们的 Anycast 网络将把所有攻击流量分散到不再具有破坏力的地步。Cloudflare 能利用其规模优势来将攻击的力度分散到众多数据中心,平衡负载,这样服务始终不会中断,攻击也永远无法导致目标服务器的基础设施过载。在最近一个六个月期间,我们的 DDoS 缓解系统 “Gatebot” 检测到 6,329 次简单反射攻击(相当于每 40 分钟一次),我们的网络成功缓解了所有攻击。详细了解 Cloudflare DDoS 保护。