什么是网络钓鱼攻击?

网络钓鱼攻击是指诱骗受害者采取一些有利于攻击者的行动。这类攻击形式多样,有简单也有复杂。许多攻击都能被做好准备的用户识破。

学习目标

阅读本文后,您将能够:

- 定义网络钓鱼攻击

- 探索常见的网络钓鱼攻击

- 了解防止网络钓鱼的方法

复制文章链接

什么是网络钓鱼攻击?

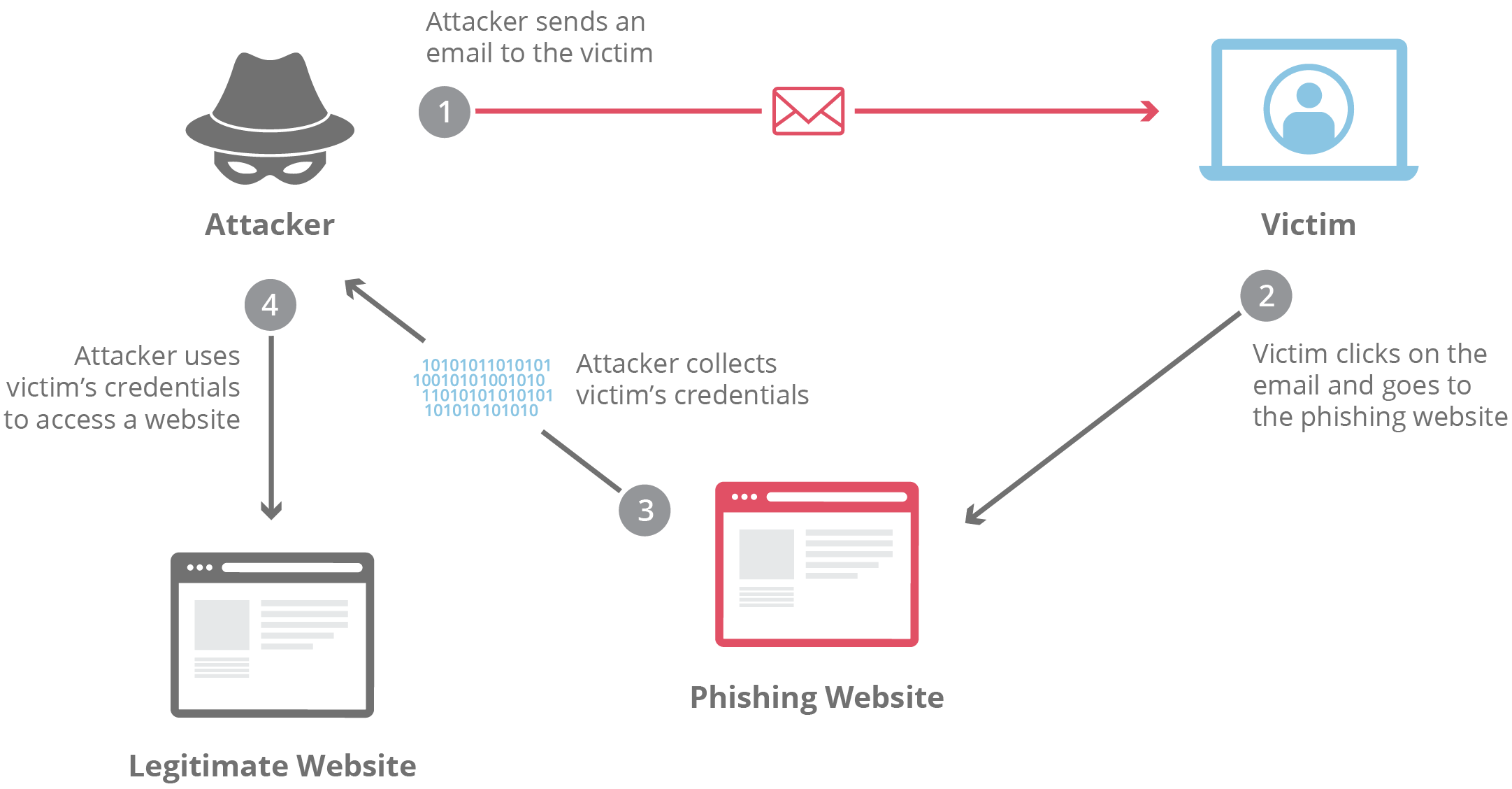

“网络钓鱼”是指企图窃取敏感信息(通常包括用户名、密码、信用卡号、银行账户信息或其它重要数据),将此类信息加以利用或出售的行为。攻击者伪装成信誉良好的来源,并发出有吸引力的请求诱使受害者受骗上当,类似于渔夫使用诱饵来捕鱼。

网络钓鱼是如何进行的?

网络钓鱼的最常见示例是用于支持其它恶意行为,例如账户接管、勒索软件攻击或企业电子邮件破坏。过去,网络钓鱼攻击的手段通常是利用电子邮件或即时消息。如今,网络钓鱼攻击的手段变得多种多样,从短信到 电话再到 二维码。

攻击者可以使用多种策略来提高网络钓鱼攻击的效果:

- 查找、购买或抓取已知的联系人信息

- 设置虚假网站和应用,以模仿真实的网站和应用

- 使用 DNS Fast Flux 等技术,伪装其托管服务器

- 使用域名欺骗和电子邮件欺骗,使邮件看起来合法

- 操纵链接,使网络钓鱼邮件中的 URL 看起来正确

- 从可信的基础设施发送电子邮件,这些基础设施可以通过检查和绕过垃圾邮件过滤器

- 使用生成式 AI,快速撰写听起来逼真且无错误的邮件

大多数网络钓鱼攻击可以分为几个大类。熟悉这些不同的网络钓鱼攻击载体比较实用,有助于在实际环境中识别它们。

伪造网站诈骗

此类骗局通常与其他骗局,例如账户停用骗局,相互勾结(详见下文)。在这种攻击中,攻击者创建一个与受害者所用的合法企业网站(例如银行网站)几乎完全相同的网站。当用户通过任何一种方式(无论是电子邮件钓鱼尝试、论坛内的超链接,还是搜索引擎)访问页面时,受害者都会到达一个其认为是合法的网站,而不是欺诈网站。受害者输入的所有信息都会被收集,用于出售或其他恶意用途。

在互联网早期,这类重复页面因其粗糙的制作而很容易被识破。如今,欺诈性网站看上去可能就像是原版网站的完美复制品。

通过检查 Web 浏览器中的 URL,或许可以发现欺诈行为。如果 URL 看上去与常规 URL 不同,则应视为高度可疑。如果页面被标记为不安全,并且未开启 HTTPS,则这是一个危险信号,几乎可以肯定该网站已被损坏或遭受了网络钓鱼攻击。

然而,攻击者可能会使用域欺骗来逼真地模仿网站的实际 URL。他们还可能会使用域劫持等方法来接管网站的实际地址。即便是最敏锐的用户也可能会被欺骗;因此,有时,明智的做法是联系所谓的电子邮件来源(例如,通过拨打银行的客户服务热线),确保指向该网页的邮件是真实合法的。

帐户停用诈骗

通过操控受害者的紧迫感,使其认为重要帐户将被停用,攻击者便可诱使某些人交出登录凭证等重要信息。例如,攻击者发送一封看起来发送自银行等重要机构的电子邮件,并且声称,如果受害者不迅速采取行动,其银行帐户将被停用。然后,攻击者索取受害者银行帐户的登录名和密码,以便其阻止停用。在手段高明的攻击中,受害者输入信息后会被引导到合法的银行网站,以至于看起来毫无不妥。

若要对付这种类型的攻击,只需直接前往问题涉及的服务的网站,并查看合法提供者是否向用户通知了相同的紧急帐户状态。检查 URL 栏并确保网站安全也有用处。任何网站如果要求提供登录名和密码,却又不是安全网站,那么都应受到严重质疑,而且几乎一律不应使用。

预付金诈骗

这种常见的电子邮件网络钓鱼攻击因“尼日利亚王子”邮件而变得为人熟知:一名自称处于绝境的尼日利亚王子承诺,受害者只需预先支付少量费用,即会收到一大笔钱。毫不奇怪,受害者在支付费用之后,根本没有收到一大笔钱。有趣的是,这种类型的骗局已经以不同的形式存在了一百多年,最初是十九世纪末的“西班牙囚犯”骗局,其中诈骗者联系受害者,利用对方的贪婪和同情心。该诈骗者声称尝试将一名富有的西班牙囚犯偷运出去,其承诺会给受害者丰厚的奖励,以换取贿赂狱警所需的金钱。

这种攻击(无论何种形式)的缓解方法是:不回复来自未知方的请求,因为这些请求要求先付钱才能换取回报。如果听起来好得令人难以置信,那它极有可能是骗局。在 Google 上简单搜索一下请求主题或部分文本,通常就能找到出骗局的细节信息。垃圾邮件过滤器也可以通过训练来拦截此类电子邮件。

网络钓鱼如何融入更大规模的攻击活动?

一些网络钓鱼攻击的目的只是为了收集尽可能多的人员的私人信息。攻击者可能会利用这些信息来接管用户账户或窃取其身份。或者,攻击者可能会在地下市场上将这些信息出售给出价最高的买家。

其他网络钓鱼攻击是高级持续性威胁 (APT) 团体更大规模攻击的一部分。如果 APT 想要获取企业的机密信息,使用勒索软件感染企业系统,或以其他方式破坏企业,他们可能会从网络钓鱼活动入手,获取企业员工的账户访问权限。一旦获得了这个切入点,攻击者就可以运用多种技术,更深入地渗透到企业网络(这个过程称之为横向移动)。许多臭名昭著的网络攻击都是从相当简单的网络钓鱼电子邮件开始。

什么是鱼叉式网络钓鱼?

这种类型的网络钓鱼针对特定的个人或公司,因此被称为鱼叉式网络钓鱼。通过收集或购买有关特定目标的详细信息,攻击者能够发起量身定制的诈骗。这是目前最有效的网络钓鱼类型。

什么是克隆网络钓鱼?

克隆网络钓鱼涉及模仿以前发送的合法电子邮件,并修改其链接或附件,从而诱骗受害者打开恶意网站或文件。例如,攻击者取一封电子邮件并附加一个文件名与原始附件相同的恶意文件,再使用看似来自原始发件人的欺骗性电子邮件地址重新发送邮件,从而利用受害者对原始通信的信任,诱使其采取行动。

什么是捕鲸诈骗?

针对企业高管或其他特权用户的攻击,通常称为“捕鲸攻击”(whaling)。此类攻击的内容通常涉及需要受害者立即处理的事项,如法律传票、诉讼文件等高管级别的事务。此类攻击往往高度个性化,诈骗者常冒充受害者认识的相关人士,可能是组织内部的领导者或其他可信方。

多渠道网络钓鱼

拥有足够资源的攻击者可能会同时在多个渠道开展网络钓鱼攻击活动。他们不仅向目标发送电子邮件,而且还会发送短信、拨打电话、通过社交媒体等方式联系目标,等等。生成式 AI 模型可以帮助攻击者创建其所需内容,例如电子邮件文本、受信任人员的深度伪造。这篇关于多渠道网络钓鱼的文章将阐述 Zero Trust 安全如何帮助企业抵御此类攻击。

Cloudflare 如何帮助企业抵御网络钓鱼攻击?

网络钓鱼可以通过多种攻击手段发生,但其中最大的手段之一是电子邮件。许多电子邮件提供商会自动尝试拦截网络钓鱼电子邮件,但有时它们仍会发送给用户,因此电子邮件安全是一个重要问题。

幸运的是,有许多迹象表明,电子邮件可能是网络钓鱼攻击的一部分。了解如何识别网络钓鱼电子邮件。

此外,Cloudflare Email Security 还提供高级网络钓鱼防护功能,爬取互联网内容并调查网络钓鱼基础设施,从而提前识别网络钓鱼活动。了解 Cloudflare Email Security 的工作原理。